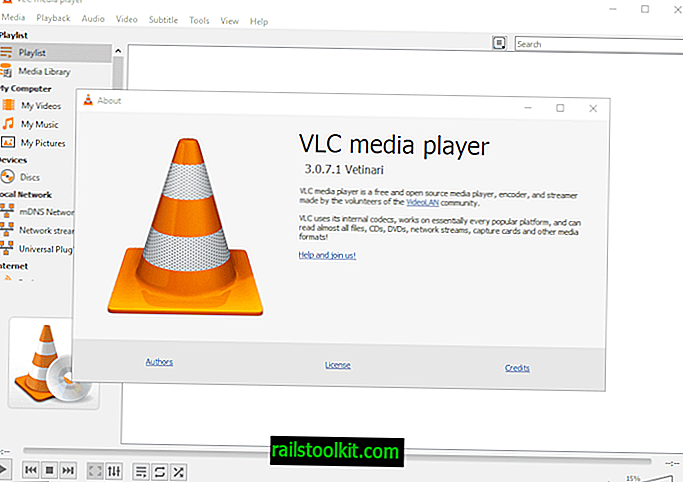

В Интернет започнаха да се появяват доклади за критична уязвимост на сигурността в популярния мултимедиен плейър VLC Media Player.

Актуализация : VideoLAN потвърди, че проблемът не е проблем със сигурността в VLC Media Player. Инженерите откриха, че проблемът е причинен от по-стара версия на библиотеката на трети страни, наречена libebml, която беше включена в по-старите версии на Ubuntu. Изследователят използва тази по-стара версия на Ubuntu очевидно. Край

Сам Ръдърфорд на Gizmodo предложи на потребителите да деинсталират VLC веднага, а тенорът на други технологични списания и сайтове е идентичен в по-голямата си част. Заглавията и историите на сензационалистите генерират много прегледи на страници и кликвания и това вероятно е основната причина, поради която сайтовете обичат да използват такива, вместо да се фокусират върху заглавия и статии, които не са толкова сензационни.

Докладът за грешки, подаден под CVE-2019-13615, оценява проблема като критичен и заявява, че засяга VLC Media Player 3.0.7.1 и предишните версии на медийния плейър.

Всички десктоп версии на VLC Media Player, налични за Windows, Linux и Mac OS X, са засегнати от проблема според описанието. Атакистът може да изпълни код дистанционно на засегнатите устройства, ако уязвимостта се експлоатира успешно според доклада за грешки.

Описанието на изданието е техническо, но въпреки това предоставя ценна информация за уязвимостта:

VideoLAN VLC медиен плейър 3.0.7.1 има буфер на базата на куп, препрочитан в mkv :: demux_sys_t :: FreeUnused () в модули / demux / mkv / demux.cpp при повикване от mkv :: Отваряне в модули / demux / mkv / mkv.cpp.

Уязвимостта може да се използва само ако потребителите отворят специално подготвени файлове с помощта на VLC Media Player. Примерен медиен файл, използващ mp4 формат, е прикачен към списъка с съобщения за грешка, който изглежда потвърждава това.

Инженерите на VLC имат затруднения с рекламирането при възпроизвеждането на проблема, който беше подаден на официалния сайт за проследяване на грешки преди четири седмици.

Ръководителят на проекта Jean-Baptiste Kempf публикува вчера, че не може да възпроизведе грешката, тъй като изобщо не е сринал VLC. Други, например Rafael Rivera, не успяха да възпроизведат проблема и в няколко VLC Media Player.

VideoLAN отиде в Twitter, за да засрами докладващите организации MITER и CVE.

Здравейте @MITREcorp и @CVEnew, фактът, че НИКОГА никога не се свързвайте с нас за уязвимости на VLC години наред, преди да публикувате, наистина не е готин; но поне можете да проверите вашата информация или да се проверите, преди да изпратите публично 9.8 CVSS уязвимостта ...

О, btw, това не е уязвимост на VLC ...

Организациите не са информирали VideoLAN за уязвимостта в напреднали според публикацията на VideoLAN в Twitter.

Какво могат да направят потребителите на VLC Media Player

Проблемите, които инженерите и изследователите трябва да повторят проблема, го правят доста озадачаващо дело за потребителите на медийния плейър. Безопасна ли е използването на VLC Media Player междувременно, тъй като проблемът не е толкова тежък, колкото първоначално се предлага или изобщо не е уязвимост?

Може да отнеме известно време, преди нещата да се подредят. Междувременно потребителите могат да използват различен медиен плейър или да се доверят на оценката на проблема от VideoLAN. Винаги е добра идея да бъдете внимателни, що се отнася до изпълнението на файлове в системи, особено когато те идват от Интернет и там от източници, на които не може да се вярва 100%.

Сега Вие : Какво мислите за целия брой? (чрез Deskmodder)